|

Spec-Zone .ru

спецификации, руководства, описания, API

|

SSLEngineДополнительные Форматы Keystore (PKCS12)

Приложение B: Провайдер Pluggability

К данным, которые перемещаются через сеть, может легко получить доступ кто-то, кто не предполагаемый получатель. Когда данные включают частную информацию, такую как пароли и номера кредитной карточки, шаги должны быть сделаны, чтобы сделать данные непонятными к несанкционированным сторонам. Также важно гарантировать, что данные не были изменены, или преднамеренно или неумышленно, во время транспорта. Уровень защищенных сокетов (SSL) и Безопасность Транспортного уровня (TLS), протоколы были разработаны, чтобы помочь защитить конфиденциальность и целостность данных, в то время как это передается через сеть.

Расширение Защищенного сокета Java (JSSE) включает безопасной интернет-связи. Это служит основой и реализацией для версии Java SSL и протоколов TLS и включает функциональность для шифрования данных, аутентификации сервера, целостности сообщения, и дополнительной аутентификации клиента. Используя JSSE, разработчики могут предусмотреть безопасный проход данных между клиентом и сервером, выполняющим любой протокол приложения, такой как Гипертекстовый Протокол передачи (HTTP), Telnet, или FTP, по TCP/IP. (Для введения в SSL см. Уровень защищенных сокетов (SSL) Краткий обзор Протокола.)

Абстрагируя сложные базовые алгоритмы безопасности и механизмы "квитирования", JSSE минимизирует риск создания тонких, но опасных уязвимостей системы обеспечения безопасности. Кроме того это упрощает разработку приложений, служа стандартным блоком, который разработчики могут интегрировать непосредственно в их приложения.

JSSE был ранее дополнительным пакетом к Java 2 SDK, Standard Edition (J2SDK), v 1.3. JSSE был интегрирован в Java Standard Edition Комплект разработчика, запускающийся с J2SDK 1.4.

JSSE обеспечивает и прикладной программный интерфейс (API) платформа и реализацию того API. API JSSE добавляет "базовые" сетевые и криптографические службы, определенные java.security и java.net пакеты, обеспечивая расширенные объединяющиеся в сеть классы сокета, доверяйте менеджерам, ключевым менеджерам, SSLContexts, и платформе фабрики сокета для того, чтобы инкапсулировать поведение создания сокета. Поскольку API сокета были основаны на модели ввода-вывода блокирования, в JDK 5.0, неблокировании SSLEngineAPI был представлен, чтобы позволить реализациям выбирать свои собственные методы ввода-вывода.

API JSSE способен к поддержке версий 2.0 и 3.0 SSL и Безопасности Транспортного уровня (TLS) 1.0. Эти протоколы системы защиты инкапсулируют нормальный двунаправленный потоковый сокет, и API JSSE добавляет прозрачную поддержку аутентификации, шифрования, и защиты целостности. Реализация JSSE, поставленная с JRE Oracle, поддерживает SSL 3.0 и TLS 1.0. Это не реализует SSL 2.0.

Как упомянуто выше, JSSE является компонентом безопасности Java SE 6 платформ, и основан на тех же самых принципах разработки, найденных в другом месте в Архитектуре Криптографии Java (JCA) платформа. Эта платформа для связанных с криптографией компонентов безопасности позволяет им иметь независимость реализации и, когда бы ни было возможно, независимость алгоритма. JSSE использует ту же самую архитектуру "провайдера", определенную в JCA.

Другие компоненты безопасности в Java SE 6 платформ включают Службу Аутентификации и авторизации Java (JAAS), и Средства обеспечения безопасности Java. JSSE охватывает многие из тех же самых понятий и алгоритмов как те в JCE, но автоматически применяет их под простым потоковым API сокета.

API JSSE были разработаны, чтобы позволить другому протоколу SSL/TLS и Инфраструктуре управления открытыми ключами (PKI) реализации быть включенным легко. Разработчики могут также обеспечить альтернативную логику для того, чтобы она определила, нужно ли удаленным узлам доверять или что ключевой материал аутентификации должен быть отправлен удаленному узлу.

JSSE включает следующие важные функции:

SSLSocket, SSLServerSocket, и SSLEngine)| Криптографический | Криптографический Процесс | Длины ключа (Биты) |

|---|---|---|

| RSA | Аутентификация и ключевой обмен | 512 и больше |

| RC4 | Шифрование больших объемов данных | 128 128 (40 эффективный) |

| DES | Шифрование больших объемов данных | 64 (56 эффективный) 64 (40 эффективный) |

| Тройной DES | Шифрование больших объемов данных | 192 (112 эффективный) |

| AES | Шифрование больших объемов данных | 256Footnote 2 128 |

| Diffie-Hellman | Согласование ключей | 1024 512 |

| DSA | Аутентификация | 1024 |

Примечание сноски 1: реализация SunJSSE использует Расширение Криптографии Java (JCE) для всех его криптографических алгоритмов.

Комплекты Шифра сноски 2, которые используют AES_256, требуют установки Неограниченных Файлов Политики Юрисдикции Силы JCE. См. .

Стандартный API JSSE, доступный в javax.net и javax.net.ssl пакеты, покрытия:

SunJSSE ПровайдерРеализация Oracle Java SE включает провайдера JSSE, названного"SunJSSE", который прибывает предварительно установленный и предварительно зарегистрированный в JCA. Этот провайдер предоставляет следующие криптографические службы:

Реализация SSL 3.0 и TLS 1.0 протокола системы защиты.

Реализация наиболее распространенного SSL и комплектов шифра TLS, которые охватывают комбинацию аутентификации, согласования ключей, шифрования и защиты целостности.

Реализация менеджера по ключу X.509-based, который выбирает соответствующие ключи аутентификации из стандартного JCA KeyStore.

Реализация X.509-на-основе доверительного менеджера, который реализует правила для проверки допустимости пути цепочки сертификата.

Реализация PKCS12 как JCA keystore тип "pkcs12". Хранение доверяемых привязок в PKCS12 не поддерживается. Пользователи должны сохранить доверительные привязки в формате JKS и сохранить закрытые ключи в формате PKCS12.

У домашней страницы Безопасности Java есть ссылки к Отчетам, Книгам, Безопасным направляющим линиям Кодирования, и т.д.:

Руководство Программиста API Пути Сертификации Java:

CertPath Руководство программиста

Ссылки к большему количеству Java SE 6 документов безопасности платформы:

Страница Руководств по обеспечению безопасности

Учебное руководство для безопасности платформы Java:

Для получения информации об американских политиках шифрования обратитесь к этим Веб-сайтам:

Американское Министерство торговли:

Страница Ресурса Политики экспорта:

Государственная политика Компьютерных систем:

Публикации Федеральных стандартов по обработке информации (ПАБЫ FIPS) домашняя страница, у которой есть ссылки к Стандарту шифрования данных (DES):

Пересмотренные американские Инструкции Контроля над экспортом Шифрования:

Онлайновые ресурсы:

Книги:

Примененная Криптография, Второй Выпуск Брюсом Шнайером. John Wiley and Sons, Inc., 1996.

Теория криптографии и Практика Дугом Стинсоном. CRC Press, Inc., 1995.

Криптография & сетевая безопасность: Принципы & Практика Уильямом Сталлингсом. Прентис Хол, 1998.

Онлайновые ресурсы:

Введение в SSL от Sun ОДНО программное обеспечение:

Интернет-Проект версии 3.0 Протокола SSL:

RFC версии 1.0 Протокола TLS:

"HTTP По TLS" информационный RFC:

Книги:

SSL и TLS: Разработка и Создание Защищенных систем Эриком Рескорлой. Аддисон Уэсли Профешенэл, 2000.

SSL и Основы TLS: Обеспечение Сети Стивеном Томасом. John Wiley and Sons, Inc., 2000.

Java 2 сетевой безопасности, Второй Выпуск, Марко Пистоиой, Дуэном Ф Реллером, Дипэком Гуптой, Milind Nagnur, и K Ashok Ramani. Прентис Хол, 1999. Copyright 1999 International Business Machines.

Есть несколько сроков, касающихся криптографии, которые используются в пределах этого документа. Этот раздел дает определение некоторым из этих слов.

Ключевые менеджеры и доверительные менеджеры используют keystores для своего ключевого материала. Ключевой менеджер управляет keystore и предоставляет открытые ключи другим как необходимый, например, для использования в аутентификации пользователя другим. Доверительный менеджер принимает решения относительно того, кто доверять основанный на информации в базе доверенных сертификатов, которой она управляет.

keystore является базой данных ключевого материала. Ключевой материал используется для множества целей, включая целостность данных и аутентификацию. Есть различные типы доступного keystores, включая "JKS" Oracle и "PKCS12".

Вообще говоря, keystore информация может быть сгруппирован в две различных категории: ключевые записи и доверяли записям сертификата. Ключевая запись состоит из идентификационных данных объекта и его закрытого ключа, и может использоваться для множества криптографических целей. Напротив, доверяемая запись сертификата только содержит открытый ключ в дополнение к идентификационным данным объекта. Таким образом доверяемая запись сертификата не может использоваться, где закрытый ключ требуется, такой как в a javax.net.ssl.KeyManager. В реализации JDK "JKS" keystore может содержать и ключевые записи и доверял записям сертификата.

База доверенных сертификатов является keystore, который используется, когда принятие решений о том, что доверять. Если Вы получаете некоторые данные от объекта, которому Вы уже доверяете, и если можно проверить, что объект является тем, которым это утверждает, что было, то можно предположить, что данные действительно прибыли из того объекта.

Запись должна только быть добавлена к базе доверенных сертификатов, если пользователь принимает решение доверять тому объекту. Или генерированием пары ключей или импортируя сертификат, пользователь дал, доверяют той записи, и таким образом любую запись в keystore считают доверяемой записью.

Может быть полезно иметь два различных keystore файла: один содержащий только Ваши ключевые записи, и другой содержащий Ваши доверяемые записи сертификата, включая Центр сертификации (CA) сертификаты. Прежний содержит частную информацию, в то время как последний не делает. Используя два различных файла вместо единственного keystore файла предусматривает более чистое разделение логического различия между Вашими собственными сертификатами (и соответствующие закрытые ключи) и сертификатами других. Вы могли обеспечить больше защиты для своих закрытых ключей, если Вы храните их в keystore с ограниченным доступом, обеспечивая доверяемые сертификаты в более публично доступном keystore если нужно.

Механизм MAC, который основан на криптографических хеш-функциях, упоминается как HMAC. HMAC может использоваться с любой криптографической хеш-функцией, такой как сообщение Обзор 5 (MD5) и Безопасный Хеш-алгоритм (SHA), в комбинации с секретом совместно использованный ключ. HMAC определяется в RFC 2104.

Уровень защищенных сокетов (SSL) является наиболее широко используемым протоколом для того, чтобы реализовать криптографию в Сети. SSL использует комбинацию криптографических процессов, чтобы обеспечить безопасную передачу по сети. Этот раздел обеспечивает введение в SSL и криптографические процессы, которые это использует.

SSL обеспечивает безопасное улучшение для стандартного протокола сокетов TCP/IP, используемого для интернет-связи. Как показано в следующей таблице, "Стек Протокола TCP/IP с SSL," уровень защищенных сокетов добавляется между транспортным уровнем и прикладным уровнем в стандартном стеке протокола TCP/IP. Приложение, обычно используемое с SSL, является Гипертекстовым Протоколом передачи (HTTP), протокол для интернет-Веб-страниц. Другие приложения, такие как Протокол передачи Новостей Сети (NNTP), Telnet, Легкий Протокол Доступа Каталога (LDAP), Интерактивный Протокол Доступа сообщения (IMAP), и Протокол Передачи файлов (FTP), могут быть использованы с SSL также.

Отметьте: нет в настоящий момент никакого стандарта для безопасного FTP.

| Уровень TCP/IP | Протокол |

|---|---|

| Прикладной уровень | HTTP, NNTP, Telnet, FTP, и т.д. |

| Уровень защищенных сокетов | SSL |

| Транспортный уровень | TCP |

| Интернет-Уровень | IP |

SSL был разработан Netscape в 1994, и с вводом от интернет-сообщества, развился, чтобы стать стандартом. Это теперь является объектом управления Международной организации по стандартизации, Инженерной группы по развитию интернета (IETF). IETF переименовал SSL к Безопасности Транспортного уровня (TLS), и выпустил первую спецификацию, версию 1.0, в январе 1999. TLS 1.0 является скромным обновлением до новой версии SSL, версии 3.0. Различия между SSL 3.0 и TLS 1.0 незначительны.

SSL решает каждую из этих проблем. Это решает первую проблему, дополнительно позволяя каждую из двух связывающихся сторон гарантировать идентификационные данные другой стороны в процессе, названном аутентификацией. Как только стороны аутентифицируются, SSL обеспечивает зашифрованное соединение между этими двумя сторонами для безопасной передачи сообщения. Шифрование передачи между этими двумя сторонами обеспечивает конфиденциальность и поэтому решает вторую проблему. Алгоритмы шифрования, используемые с SSL, включают безопасную хеш-функцию, которая подобна контрольной сумме. Это гарантирует, что данные не изменяются в пути. Безопасная хеш-функция решает третью проблему целостности данных.

Отметьте, и аутентификация и шифрование являются дополнительными, и зависят от согласованные комплекты шифра между этими двумя объектами.

Самый очевидный пример того, когда Вы использовали бы SSL, находится в транзакции электронной коммерции. В транзакции электронной коммерции было бы глупо предположить, что можно гарантировать идентификационные данные сервера, с кем Вы связываетесь. Для кого-то было бы достаточно легко создать фальшивый Веб-сайт, обещающий большие службы, если только Вы вводите свой номер кредитной карточки. SSL позволяет Вам, клиенту, аутентифицировать идентификационные данные сервера. Это также позволяет серверу аутентифицировать идентификационные данные клиента, хотя в интернет-транзакциях, это редко делается.

Как только клиент и сервер довольны идентификационными данными друг друга, SSL обеспечивает конфиденциальность и целостность данных через алгоритмы шифрования, которые это использует. Это позволяет уязвимую информацию, такую как номера кредитной карточки, чтобы быть переданным надежно по Интернету.

В то время как SSL обеспечивает аутентификацию, конфиденциальность, и целостность данных, это не предоставляет услуги неотказа. Неотказ означает, что объект, который отправляет сообщение, не может позже отрицать, что они отправили это. Когда цифровой эквивалент подписи связывается с сообщением, передача может позже быть доказана. Один только SSL не обеспечивает неотказ.

И криптография секретного ключа и шифрование с открытым ключом зависят от использования согласованного криптографический ключ или пара ключей. Ключ является строкой битов, которая используется криптографическим алгоритмом или алгоритмами во время процесса шифрования и дешифрования данных. Криптографический ключ походит на ключ для блокировки: только с правильным ключом может Вы открывать блокировку.

Безопасно передача ключа между двумя связывающимися сторонами не является тривиальным вопросом. Сертификат с открытым ключом позволяет стороне безопасно передавать свой открытый ключ, гарантируя получатель подлинности открытого ключа. Сертификаты с открытым ключом описываются в более позднем разделе.

В описаниях криптографических процессов, которые следуют, мы используем соглашения, используемые сообществом безопасности: мы маркируем две связывающихся стороны именами Элис и Бобом. Мы вызываем несанкционированную третью сторону, также известную как атакующий, Чарли.

С криптографией секретного ключа и связывающиеся стороны, Элис и Боб, используют тот же самый ключ, чтобы зашифровать и дешифровать сообщения. Прежде, чем любые зашифрованные данные могут быть отправлены по сети, и Элис и Боб должны иметь ключ и должны договориться о криптографическом алгоритме, который они будут использовать для шифрования и дешифрования.

Одной из больших проблем с криптографией секретного ключа является тыловая проблема того, как получить ключ от одной стороны до другого, не предоставляя доступ атакующему. Если Элис и Боб защищают их данные с криптографией секретного ключа, и если Чарли получает доступ к их ключу, Чарли может понять любые секретные сообщения, которые он прерывает между Элис и Бобом. Мало того, что Чарли может дешифровать сообщения Элис и Боба, но и он может также притвориться, что он - Элис, и отправьте зашифрованные данные, чтобы Качнуться. Боб не будет знать, что сообщение прибыло от Чарли, не Элис.

Как только проблема распределения секретного ключа решается, криптография секретного ключа может быть ценным инструментом. Алгоритмы обеспечивают превосходную безопасность и шифруют данные относительно быстро. Большинство уязвимых данных, отправленных в сеансе SSL, отправляется, используя криптографию секретного ключа.

Криптографию секретного ключа также вызывают криптографией с симметричными шифрами, потому что тот же самый ключ используется, чтобы и зашифровать и дешифровать данные. Известные криптографические алгоритмы секретного ключа включают Стандарт шифрования данных (DES), DES тройной силы (3DES), Шифр Rivest 2 (RC2), и Шифр Rivest 4 (RC4).

Шифрование с открытым ключом решает тыловую проблему ключевого распределения и при использовании открытого ключа и при использовании закрытого ключа. Открытый ключ может быть отправлен открыто через сеть, в то время как закрытый ключ сохраняется частным одной из связывающихся сторон. Общественность и закрытые ключи являются криптографическими инверсиями друг друга; что шифрует один ключ, другой ключ будет дешифровать.

Предположите, что Боб хочет отправить секретное сообщение Элис, использующей шифрование с открытым ключом. У Элис есть и открытый ключ и закрытый ключ, таким образом, она сохраняет свой закрытый ключ в безопасном месте и отправляет ее открытый ключ, чтобы Качнуться. Боб шифрует секретное сообщение Элис, использующей открытый ключ Элис. Элис может позже дешифровать сообщение со своим закрытым ключом.

Если Элис шифрует сообщение, используя ее закрытый ключ и передается, зашифрованное сообщение, чтобы Качнуться, Качнуться может убедиться, что данные, которые он получает, прибывают от Элис; если Боб может дешифровать данные с открытым ключом Элис, сообщение, должно быть, было зашифровано Элис с ее закрытым ключом, и только у Элис есть закрытый ключ Элис. Проблема состоит в том, что кто-либо еще может считать сообщение также, потому что открытый ключ Элис общедоступен. В то время как этот сценарий не учитывает безопасную передачу данных, он действительно обеспечивает основание для цифровых подписей. Цифровая подпись является одним из компонентов сертификата с открытым ключом, и используется на SSL, чтобы аутентифицировать клиент или сервер. Сертификаты с открытым ключом и цифровые подписи описываются в более поздних разделах.

Шифрование с открытым ключом также вызывают криптографией с асимметричными шифрами, потому что различные ключи используются, чтобы зашифровать и дешифровать данные. Известным криптографическим алгоритмом с открытым ключом, часто используемым с SSL, является Ривест Шамир Адлемен (RSA) алгоритм. Другой алгоритм с открытым ключом, используемый с SSL, который специально разработан для обмена секретного ключа, является Diffie-Hellman (DH) алгоритм. Шифрование с открытым ключом требует обширных вычислений, делая это очень медленный. Это поэтому обычно используется только для того, чтобы зашифровать маленькие части данных, такие как секретные ключи, а не для объема зашифрованной передачи данных.

У и криптографии секретного ключа и шифрования с открытым ключом есть достоинства и недостатки. С криптографией секретного ключа данные могут быть зашифрованы и дешифрованы быстро, но потому что обе связывающихся стороны должны поделиться той же самой информацией секретного ключа, логистика обмена ключом может быть проблемой. С шифрованием с открытым ключом ключевой обмен не является проблемой, потому что открытый ключ не должен держаться в секрете, но алгоритмы, используемые, чтобы зашифровать и дешифровать данные, требуют обширных вычислений, и являются поэтому очень медленными.

Сертификат с открытым ключом обеспечивает безопасный путь к объекту, чтобы передать его открытый ключ, который будет использоваться в криптографии с асимметричными шифрами. Сертификат с открытым ключом избегает следующей ситуации: если Чарли создает свой собственный и закрытый ключ с открытым ключом, он может утверждать, что он - Элис, и отправьте его открытый ключ, чтобы Качнуться. Боб будет в состоянии связаться с Чарли, но Боб будет думать, что отправляет свои данные Элис.

Сертификат с открытым ключом может считаться цифровым эквивалентом паспорта. Это выпускается доверяемой организацией и обеспечивает идентификацию для несущей. Доверяемая организация, которая выпускает сертификаты с открытым ключом, известна как центр сертификации (CA). CA может быть уподоблен общественности нотариуса. Чтобы получить сертификат из CA, нужно предоставить доказательство идентификационных данных. Как только CA уверен, что претендент представляет организацию, это говорит, что представляет, CA подписывает свидетельствование сертификата законности информации, содержавшей в пределах сертификата.

Сертификат с открытым ключом содержит несколько полей, включая:

Если Боб только примет открытый ключ Элис как допустимый, когда она отправит его в сертификате с открытым ключом, то Боба не будут дурачить в отправку секретной информации Чарли, когда Чарли подменяет Элис.

Многократные сертификаты могут быть соединены в цепочке сертификата. Когда цепочка сертификата используется, первый сертификат всегда является сертификатом отправителя. Следующим является сертификат об объекте, который выпустил сертификат отправителя. Если есть больше сертификатов в цепочке, каждый - те из полномочий, которые выпустили предыдущий сертификат. Заключительный сертификат в цепочке является сертификатом для корневого CA. Корневой CA является общедоступным центром сертификации, которому широко доверяют. Информация для нескольких корневых АВАРИЙ обычно хранится в Интернет-браузере клиента. Эта информация включает открытый ключ CA. Известная АВАРИЯ включает VeriSign, Поручает, и GTE CyberTrust.

Когда отправка зашифрованные данные, SSL обычно использует криптографическую хеш-функцию, чтобы гарантировать целостность данных. Хеш-функция препятствует тому, чтобы Чарли вмешался в данные, которые Элис отправляет Бобу.

Криптографическая хеш-функция подобна контрольной сумме. Основное различие - то, что, в то время как контрольная сумма разрабатывается, чтобы обнаружить случайные изменения в данных, криптографическая хеш-функция разрабатывается, чтобы обнаружить преднамеренные изменения. Когда данные обрабатываются криптографической хеш-функцией, маленькая строка битов, известных как хеш, сгенерирована. Малейшее изменение к сообщению обычно производит большое изменение в получающемся хеше. Криптографическая хеш-функция не требует криптографического ключа. Две хеш-функции, часто используемые с SSL, являются сообщением Обзор 5 (MD5) и Защищают Хеш-алгоритм (SHA). SHA был предложен .

Если Элис хочет убедиться, что Чарли не вмешивается в ее сообщение, чтобы Качнуться, она может вычислить HMAC для своего сообщения и добавить HMAC к ее исходному сообщению. Она может тогда зашифровать сообщение плюс HMAC использование секретного ключа, который она совместно использует с Бобом. Когда Боб будет дешифровать сообщение и вычисляет HMAC, он будет в состоянии сказать, было ли сообщение изменено в пути. С SSL HMAC используется с передачей безопасных данных.

Как только криптографический хеш создается для сообщения, хеш шифруется с закрытым ключом отправителя. Этот зашифрованный хеш вызывают цифровой подписью.

Передача используя SSL начинается с обмена информацией между клиентом и сервером. Этот обмен информацией вызывают квитированием SSL.

Три основных цели квитирования SSL:

Сеанс SSL начинается с согласования между клиентом и сервером, относительно которого комплекта шифра они будут использовать. Комплект шифра является рядом криптографических алгоритмов и размеров ключа, которые компьютер может использовать, чтобы зашифровать данные. Комплект шифра включает информацию об алгоритмах обмена с открытым ключом или алгоритмах согласования ключей, и криптографических хеш-функциях. Клиент говорит сервер, какие комплекты шифра это имеет в наличии, и сервер выбирает лучший взаимоприемлемый комплект шифра.

На SSL шаг аутентификации является дополнительным, но в примере транзакции электронной коммерции по Сети, клиент будет обычно хотеть аутентифицировать сервер. Аутентификация сервера позволяет клиенту убеждаться, что сервер представляет объект, что клиент полагает, что сервер представляет.

Чтобы доказать, что сервер принадлежит организации, которую он утверждает, что представил, сервер представляет свой сертификат с открытым ключом клиенту. Если этот сертификат допустим, клиент может убедиться в идентификационных данных сервера.

Информация об обмене клиента и сервера, которая позволяет им договариваться о том же самом секретном ключе. Например, с RSA, клиент использует открытый ключ сервера, полученный из сертификата с открытым ключом, чтобы зашифровать информацию о секретном ключе. Клиент отправляет зашифрованную информацию о секретном ключе серверу. Только сервер может дешифровать это сообщение, потому что закрытый ключ сервера требуется для этого дешифрования.

У и клиента и сервера теперь есть доступ к тому же самому секретному ключу. С каждым сообщением они используют криптографическую хеш-функцию, выбранную в первом шаге этого процесса, и поделились секретной информацией, чтобы вычислить HMAC, который они добавляют к сообщению. Они тогда используют секретный ключ и алгоритм секретного ключа, согласованный в первом шаге этого процесса, чтобы зашифровать безопасные данные и HMAC. Клиент и сервер может теперь передать надежно использование их зашифрованных и хешированных данных.

Предыдущий раздел обеспечивает высокоуровневое описание квитирования SSL, которое является обменом информацией между клиентом и сервером до отправки зашифрованного сообщения. Этот раздел обеспечивает больше детали.

"SSL передает" число, которое следует за шоу последовательность сообщений, которыми обмениваются в квитировании SSL. Сообщения, которые отправляются только в определенных ситуациях, отмечаются как дополнительные. Каждое из сообщений SSL описывается в следующем числе:

Сообщения SSL отправляются в следующем порядке:

Отметьте: Только несколько приложений Интернет-сервера просят сертификат от клиента.

close_notify message сообщать коллеге, что соединение закрывается.Если параметры, сгенерированные во время сеанса SSL, сохраняются, эти параметры могут иногда снова использоваться для будущих сеансов SSL. Сохранение параметров сеанса SSL позволяет зашифрованной передаче начинаться намного более быстро.

Как только начальное квитирование было закончено, и данные приложения течет, любая сторона свободна инициировать новое квитирование в любое время. Приложению могло бы понравиться использовать более сильный комплект шифра для особенно критических операций, или серверное приложение могло бы хотеть потребовать аутентификации клиента.

Независимо от причины новое квитирование имеет место по существующему зашифрованному сеансу, и данные приложения и сообщения квитирования чередуются, пока новый сеанс не устанавливается.

Ваше приложение может инициировать новое квитирование, используя один из следующих методов:

SSLSocket.startHandshake()SSLEngine.beginHandshake()Отметьте, что дефект протокола, связанный с пересмотром, был найден в 2009. Протокол и Java реализация SE были оба фиксированы. Для получения дополнительной информации см. Безопасность Транспортного уровня (TLS) Проблема Пересмотра.

При использовании сырых данных SSLSockets/SSLEngines следует всегда проверять учетные данные коллеги прежде, чем отправить любые данные. SSLSocket и SSLEngine классы автоматически не проверяют, что имя узла в URL соответствует имя узла в учетных данных коллеги. Приложение могло быть использовано со спуфингом URL, если имя узла не проверяется.

Протоколы, такие как действительно требуют проверки имени узла. Приложения могут использовать HostnameVerifier переопределять правила имени узла HTTPS значения по умолчанию. См. HttpsURLConnection для получения дополнительной информации.

Для списка ресурсов, содержащих больше информации о SSL, см. Документацию Уровня защищенных сокетов.

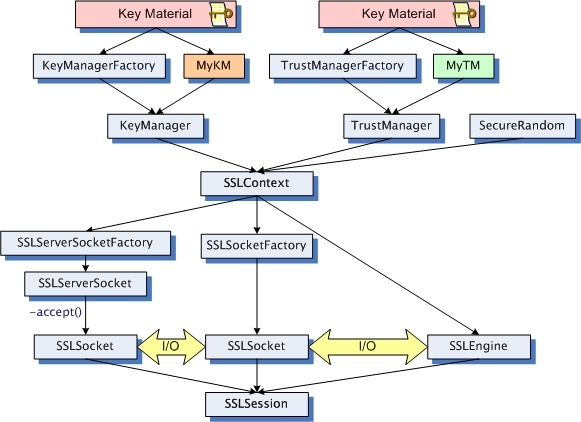

Чтобы связаться надежно, обе стороны соединения должны быть поддерживающими SSL. В API JSSE классы конечной точки соединения SSLSocket и SSLEngine. В схеме ниже, главные классы, используемые, чтобы создать SSLSocket/SSLEngines размечаются в логическом упорядочивании.

SSLSocket создается любой SSLSocketFactory или SSLServerSocket принятие входящего соединения. (Поочередно, SSLServerSocket создается SSLServerSocketFactory.) Оба SSLSocketFactory и SSLServerSocketFactory объекты создаются SSLContext. SSLEngine создается непосредственно SSLContext, и полагается на приложение, чтобы обработать весь ввод-вывод.

SSLSockets/SSLEngines следует всегда проверять учетные данные коллеги прежде, чем отправить любые данные. SSLSocket/SSLEngine классы автоматически не проверяют, например, что имя узла в URL соответствует имя узла в учетных данных коллеги. Приложение могло быть использовано со спуфингом URL, если имя узла не проверяется.Есть два способа получить и инициализировать SSLContext:

getDefault метод на любом SSLSocketFactory или SSLServerSocketFactory class. Эти методы создают значение по умолчанию SSLContext со значением по умолчанию KeyManager, TrustManager, и безопасный генератор случайных чисел. (Значение по умолчанию KeyManagerFactory и TrustManagerFactory используются, чтобы создать KeyManager и TrustManager, соответственно.) Ключевой используемый материал находится в значении по умолчанию keystore/truststore, как определено системными свойствами, описанными в Настройке Баз ключей Значения по умолчанию и Баз доверенных сертификатов, Типов Хранилища, и Паролей Хранилища.getInstance на SSLContext class, затем инициализируйте контекст, вызывая надлежащий экземпляр init метод. Одна разновидность init метод берет три параметра: массив KeyManager объекты, массив TrustManager объекты, и a SecureRandom генератор случайных чисел. KeyManager и TrustManager объекты создаются или реализацией соответствующего интерфейса (ов) или использованием KeyManagerFactory и TrustManagerFactory классы, чтобы генерировать реализации. KeyManagerFactory и TrustManagerFactory может тогда каждый быть инициализирован с ключевым материалом, содержавшимся в KeyStore переданный как параметр TrustManagerFactory/KeyManagerFactory

init метод. Наконец, getTrustManagers метод (в TrustManagerFactory) и getKeyManagers метод (в KeyManagerFactory) может быть вызван, чтобы получить массив доверительных или ключевых менеджеров, один для каждого типа доверительного или ключевого материала.Как только соединение SSL устанавливается, SSLSession создается, который содержит различную информацию, такую как установленные идентификационные данные, используемый комплект шифра, и т.д. SSLSession тогда используется, чтобы описать длительные отношения и информацию о состоянии между двумя объектами. Каждое соединение SSL включает один сеанс за один раз, но тот сеанс может использоваться на многих соединениях между теми объектами, одновременно или последовательно.

Базовые классы JSSE являются частью javax.net и javax.net.ssl пакеты.

SocketFactory и ServerSocketFactory КлассыКраткий обзор javax.net.SocketFactory class используется, чтобы создать сокеты. Это должно быть разделено на подклассы другими фабриками, которые создают определенные подклассы сокетов и таким образом обеспечивают общие рамки для добавления общедоступной функциональности на уровне сокета. (См., например, SSLSocketFactory.)

javax.net.ServerSocketFactory class походит SocketFactory class, но используется определенно для того, чтобы создать сокеты сервера.

Фабрики сокета являются простым способом получить множество политик, связанных с создаваемыми сокетами, производя такие сокеты в пути, который не требует специальной конфигурации кода, который просит сокеты:

java.net.Socket (или javax.net.ssl.SSLSocket), так, чтобы они могли непосредственно представить новые API для функций, таких как сжатие, безопасность, маркировка записи, набор статистики, или туннелирование брандмауэра.SSLSocketFactory и SSLServerSocketFactory КлассыA javax.net.ssl.SSLSocketFactory действия как фабрика для того, чтобы создать защищенные сокеты. Этот class является абстрактным подклассом javax.net.SocketFactory.

Фабрики защищенного сокета инкапсулируют детали создания и первоначально конфигурирования защищенных сокетов. Это включает ключи аутентификации, равноправную проверку допустимости сертификата, включенную комплекты шифра и т.п..

javax.net.ssl.SSLServerSocketFactory class походит SSLSocketFactory class, но используется определенно для того, чтобы создать сокеты сервера.

SSLSocketFactoryЕсть три основных способа получить SSLSocketFactory:

SSLSocketFactory.getDefault статический метод.SSLSocketFactory параметр, который могут вызвать клиенты, чтобы определить который SSLSocketFactory использовать, создавая сокеты. (Например, javax.net.ssl. HttpsURLConnection.)Фабрика значения по умолчанию обычно конфигурируется, чтобы поддерживать аутентификацию сервера только так, чтобы сокеты, создаваемые фабрикой значения по умолчанию, больше не пропускали информацию о клиенте, чем нормальный сокет TCP был бы.

Много классов, которые создают и используют сокеты, не должны знать детали о поведении создания сокета. Создание сокетов через фабрику сокета, в которой передают в качестве параметра, является хорошим способом изолировать детали конфигурации сокета, и увеличивает возможность многократного использования классов, которые создают и используют сокеты.

Можно создать новые экземпляры фабрики сокета или реализовывая Ваш собственный подкласс фабрики сокета или при использовании другого class, который действует как фабрика для фабрик сокета. Один пример такого class SSLContext, которому предоставляют реализацию JSSE как основанная на провайдере конфигурация class.

SSLSocket и SSLServerSocket Классы javax.net.ssl.SSLSocket class является подклассом стандартного Java java.net.Socket class. Это поддерживает все стандартные методы сокета и добавляет дополнительные методы, определенные для защищенных сокетов. Экземпляры этого class инкапсулируют SSLContext под которым они создавались. Есть API, чтобы управлять созданием сеансов защищенного сокета для экземпляра сокета, но доверительное и управление ключами непосредственно не представляются.

javax.net.ssl.SSLServerSocket class походит SSLSocket class, но используется определенно для того, чтобы создать сокеты сервера.

Чтобы предотвратить равноправный спуфинг, следует всегда проверять учетные данные, представленные SSLSocket.

Примечание реализации: из-за сложности SSL и протоколов TLS, трудно предсказать, являются ли входящие байты на соединении квитированием или данными приложения, и как те данные могли бы влиять на текущее состояние соединения (даже то, чтобы заставлять процесс блокировать). В Oracle реализация JSSE, available() метод на объекте, полученном SSLSocket.getInputStream() еще возвращает количество числа байтов данных приложения, успешно дешифрованных от соединения SSL, но чтения приложением.

SSLSocketSSLSocket может быть получен двумя способами. Во-первых, SSLSocket может быть создан экземпляром SSLSocketFactory через один из нескольких createSocket методы на том class. Второй способ получить SSLSockets через accept метод на SSLServerSocket class.

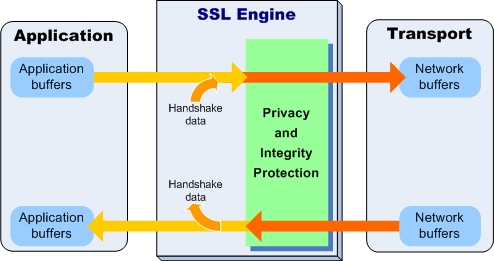

SSLEngineДо Java SE 5, API JSSE, поддерживаемый только единственная транспортная абстракция: основанные на потоке сокеты через SSLSocket. В то время как это было достаточно для многих приложений, это не удовлетворяло потребности приложений, которые должны использовать различный ввод-вывод или модели потоков. В 1.6.0, новая абстракция была представлена, чтобы позволить приложениям использовать протоколы SSL/TLS транспортным независимым способом, и таким образом освобождение приложений, чтобы выбрать транспорт и вычислительные модели, которые лучше всего удовлетворяют их потребности. Мало того, что эта новая абстракция позволяет приложениям использовать каналы ввода-вывода неблокирования и другие модели ввода-вывода, она также размещает различные модели потоков. Это эффективно листы ввод-вывод и решения поточной обработки до приложения. Из-за этой гибкости приложение должно теперь управлять вводом-выводом и распараллеливающий (сложные темы в и себя), так же как иметь некоторое понимание протоколов SSL/TLS. Новая абстракция является поэтому усовершенствованным API: новички должны продолжать использовать SSLSocket.

Вновь прибывшие к API могут задаться вопросом, "Почему не только имеют SSLSocketChannel который расширяется java.nio.channels.SocketChannel?" Есть две главных причины:

SSLSocketChannel должен быть, включая его иерархию class и как это должно взаимодействовать с Selectors и другие типы SocketChannels. Каждое предложение, переведенное в рабочее состояние больше вопросов чем ответы. Было отмечено, что любая новая абстракция API, расширенная на работу с SSL/TLS, потребует того же самого существенного анализа и могла привести к большим и сложным API.Пользователи других API языка программирования Java, такие как JGSS и SASL заметят общие черты, в которых приложение также ответственно за перенос данных.

SSLEngine

В целом, SSLEngine может быть в одном из пяти состояний.

Вот пример, который создает SSLEngine. Отметьте, что имя сервера и номер порта не используются для того, чтобы связаться с сервером - весь транспорт является ответственностью приложения. Они - подсказки к провайдеру JSSE, чтобы использовать для кэширования сеанса SSL, и для основанных на Kerberos реализаций комплекта шифра, чтобы определить, какие учетные данные сервера должны быть получены.

import javax.net.ssl.*;

import java.security.*;

// Create/initialize the SSLContext with key material

char[] passphrase = "passphrase".toCharArray();

// First initialize the key and trust material.

KeyStore ksKeys = KeyStore.getInstance("JKS");

ksKeys.load(new FileInputStream("testKeys"), passphrase);

KeyStore ksTrust = KeyStore.getInstance("JKS");

ksTrust.load(new FileInputStream("testTrust"), passphrase);

// KeyManager's decide which key material to use.

KeyManagerFactory kmf =

KeyManagerFactory.getInstance("SunX509");

kmf.init(ksKeys, passphrase);

// TrustManager's decide whether to allow connections.

TrustManagerFactory tmf =

TrustManagerFactory.getInstance("SunX509");

tmf.init(ksTrust);

sslContext = SSLContext.getInstance("TLS");

sslContext.init(

kmf.getKeyManagers(), tmf.getTrustManagers(), null);

// We're ready for the engine.

SSLEngine engine = sslContext.createSSLengine(hostname, port);

// Use as client

engine.setUseClientMode(true);

У каждого SSLEngine есть несколько фаз во время его времени жизни. Прежде, чем данные приложения могут быть отправлены/получены, протокол SSL/TLS требует, чтобы квитирование установило криптографические параметры. Это квитирование требует серии назад и вперед шагов SSLEngine. Процесс SSL может обеспечить больше деталей о квитировании непосредственно.

Во время начального квитирования wrap() и unwrap() генерируют и используют данные квитирования, и приложение ответственно за перенос данных. wrap()/unwrap() последовательность повторяется, пока квитирование не заканчивается. Каждая работа SSLEngine генерирует SSLEngineResult, которого поле SSLEngineResult.HandshakeStatus используется, чтобы определить, какая работа должна произойти рядом с перемещением квитирование вперед.

Типичное квитирование могло бы быть похожим на это:

client |

SSL/TLS message |

HSStatus |

|---|---|---|

wrap() |

ClientHello |

NEED_UNWRAP |

unwrap() |

ServerHello/Cert/ServerHelloDone |

NEED_WRAP |

wrap() |

ClientKeyExchange |

NEED_WRAP |

wrap() |

ChangeCipherSpec |

NEED_WRAP |

wrap() |

Finished |

NEED_UNWRAP |

unwrap() |

ChangeCipherSpec |

NEED_UNWRAP |

unwrap() |

Finished |

FINISHED |

Чтобы отправить данные коллеге, приложение сначала снабжает данными, которые это хочет отправить SSLEngine через SSLEngine.wrap(), чтобы получить соответствующий SSL/TLS закодированные данные. Приложение тогда отправляет закодированные данные коллеге, используя ее выбранный транспортный механизм. Когда приложение получает SSL/TLS закодированные данные от коллеги через транспортный механизм, это снабжает этими данными к SSLEngine через SSLEngine.unwrap(), чтобы получить данные простого текста, отправленные коллегой.

Вот пример приложения SSL, которое использует неблокирование SocketChannel, чтобы связаться с его коллегой. (Это может быть сделано более устойчивым и масштабируемым при использовании Selector с неблокированием SocketChannel.) Следующий пример кода отправляет строке "hello" своей коллеге, кодируя это использующий SSLEngine, создаваемый в предыдущем примере. Это использует информацию от SSLSession, чтобы определить, как большой, чтобы сделать байт буферизует.

// Create a nonblocking socket channel

SocketChannel socketChannel = SocketChannel.open();

socketChannel.configureBlocking(false);

socketChannel.connect(new InetSocketAddress(hostname, port));

// Complete connection

while (!socketChannel.finishedConnect()) {

// do something until connect completed

}

// Create byte buffers to use for holding application and encoded data

SSLSession session = engine.getSession();

ByteBuffer myAppData = ByteBuffer.allocate(session.getApplicationBufferSize());

ByteBuffer myNetData = ByteBuffer.allocate(session.getPacketBufferSize());

ByteBuffer peerAppData = ByteBuffer.allocate(session.getApplicationBufferSize());

ByteBuffer peerNetData = ByteBuffer.allocate(session.getPacketBufferSize());

// Do initial handshake

doHandshake(socketChannel, engine, myNetData, peerNetData);

myAppData.put("hello".getBytes());

myAppData.flip();

while (myAppData.hasRemaining()) {

// Generate SSL/TLS encoded data (handshake or application data)

SSLEngineResult res = engine.wrap(myAppData, myNetData);

// Process status of call

if (res.getStatus() == SSLEngineResult.Status.OK) {

myAppData.compact();

// Send SSL/TLS encoded data to peer

while(myNetData.hasRemaining()) {

int num = socketChannel.write(myNetData);

if (num == -1) {

// handle closed channel

} else if (num == 0) {

// no bytes written; try again later

}

}

}

// Handle other status: BUFFER_OVERFLOW, CLOSED

...

}

Следующий код читает данные из того же самого неблокирования SocketChannel и извлекает данные простого текста из этого при использовании SSLEngine, создаваемого ранее. Каждая итерация этого кода может или, возможно, не производит данных простого текста, в зависимости от того, происходит ли квитирование.

// Read SSL/TLS encoded data from peer

int num = socketChannel.read(peerNetData);

if (num == -1) {

// Handle closed channel

} else if (num == 0) {

// No bytes read; try again ...

} else {

// Process incoming data

peerNetData.flip();

res = engine.unwrap(peerNetData, peerAppData);

if (res.getStatus() == SSLEngineResult.Status.OK) {

peerNetData.compact();

if (peerAppData.hasRemaining()) {

// Use peerAppData

}

}

// Handle other status: BUFFER_OVERFLOW, BUFFER_UNDERFLOW, CLOSED

...

}

Возможные полные состояния представляются перечислением SSLEngineResult.Status. Некоторые примеры этого состояния включают OK, что означает, что не было никакой ошибки, и BUFFER_UNDERFLOW, что означает, что у входного буфера были недостаточные данные, указывая, что приложение должно получить больше данных из коллеги (например, читая больше данных из сети), и BUFFER_OVERFLOW, что означает, что у буфера вывода было недостаточное пространство, чтобы содержать результат, указывая, что приложение должно очистить или увеличить целевой буфер.

Вот пример того, как обработать BUFFER_UNDERFLOW и состояния BUFFER_OVERFLOW SSLEngine.unwrap(). Это использует SSLSession.getApplicationBufferSize() и SSLSession.getPacketBufferSize(), чтобы определить, как большой, чтобы сделать байт буферизует.

SSLEngineResult res = engine.unwrap(peerNetData, peerAppData);

switch (res.getStatus()) {

case BUFFER_OVERFLOW:

// Maybe need to enlarge the peer application data buffer.

if (engine.getSession().getApplicationBufferSize() >

peerAppData.capacity()) {

// enlarge the peer application data buffer

} else {

// compact or clear the buffer

}

// retry the operation

break;

case BUFFER_UNDERFLOW:

// Maybe need to enlarge the peer network packet buffer

if (engine.getSession().getPacketBufferSize() >

peerNetData.capacity()) {

// enlarge the peer network packet buffer

} else {

// compact or clear the buffer

}

// obtain more inbound network data and then retry the operation

break;

// Handle other status: CLOSED, OK

...

}

Возможные состояния квитирования представляются перечислением SSLEngineResult.HandshakeStatus. Они представляют, завершилось ли квитирование, должна ли вызывающая сторона получить больше данных квитирования из коллеги, отправьте больше данных квитирования коллеге и так далее.

Наличие двух состояний на результат позволяет механизму указывать, что приложение должно предпринять два мер: один в ответ на квитирование и одно представление полного состояния wrap()/unwrap() метод. Например, механизм, как результат единственного вызова SSLEngine.unwrap(), мог бы возвратить SSLEngineResult.Status.OK, чтобы указать, что входные данные были обработаны успешно и SSLEngineResult.HandshakeStatus.NEED_UNWRAP, чтобы указать, что приложение должно получить больше SSL/TLS закодированные данные из коллеги и предоставить это к SSLEngine.unwrap() снова так, чтобы квитирование могло продолжаться. Как можно видеть, предыдущие примеры были значительно упрощены; они должны были бы быть расширены значительно, чтобы должным образом обработать все эти состояния.

Вот пример того, как обработать данные квитирования, проверяя состояние квитирования и полное состояние wrap()/unwrap() метод.

void doHandshake(SocketChannel socketChannel, SSLEngine engine,

ByteBuffer myNetData, ByteBuffer peerNetData) throws Exception {

// Create byte buffers to use for holding application data

int appBufferSize = engine.getSession().getApplicationBufferSize();

ByteBuffer myAppData = ByteBuffer.allocate(appBufferSize);

ByteBuffer peerAppData = ByteBuffer.allocate(appBufferSize);

// Begin handshake

engine.beginHandshake();

SSLEngineResult.HandshakeStatus hs = engine.getHandshakeStatus();

// Process handshaking message

while (hs != SSLEngineResult.HandshakeStatus.FINISHED &&

hs != SSLEngineResult.HandshakeStatus.NOT_HANDSHAKING) {

switch (hs) {

case NEED_UNWRAP:

// Receive handshaking data from peer

if (socketChannel.read(peerNetData) < 0) {

// Handle closed channel

}

// Process incoming handshaking data

peerNetData.flip();

SSLEngineResult res = engine.unwrap(peerNetData, peerAppData);

peerNetData.compact();

hs = res.getHandshakeStatus();

// Check status

switch (res.getStatus()) {

case OK :

// Handle OK status

break;

// Handle other status: BUFFER_UNDERFLOW, BUFFER_OVERFLOW, CLOSED

...

}

break;

case NEED_WRAP :

// Empty the local network packet buffer.

myNetData.clear();

// Generate handshaking data

res = engine.wrap(myAppData, myNetData);

hs = res.getHandshakeStatus();

// Check status

switch (res.getStatus()) {

case OK :

myNetData.flip();

// Send the handshaking data to peer

while (myNetData.hasRemaining()) {

if (socketChannel.write(myNetData) < 0) {

// Handle closed channel

}

}

break;

// Handle other status: BUFFER_OVERFLOW, BUFFER_UNDERFLOW, CLOSED

...

}

break;

case NEED_TASK :

// Handle blocking tasks

break;

// Handle other status: // FINISHED or NOT_HANDSHAKING

...

}

}

// Processes after handshaking

...

}

Вот пример, который выполняет каждую задачу в недавно создаваемом потоке.

if (res.getHandshakeStatus() == SSLEngineResult.HandshakeStatus.NEED_TASK) {

Runnable task;

while ((task=engine.getDelegatedTask()) != null) {

new Thread(task).start();

}

}

Механизм блокирует будущее wrap/unwrap вызовы до всех выдающихся задач завершаются.

// Indicate that application is done with engine

engine.closeOutbound();

while (!engine.isOutboundDone()) {

// Get close message

SSLEngineResult res = engine.wrap(empty, myNetData);

// Check res statuses

// Send close message to peer

while(myNetData().hasRemaining()) {

int num = socketChannel.write(myNetData);

if (num == -1) {

// handle closed channel

} else if (num == 0) {

// no bytes written; try again later

}

myNetData().compact();

}

}

// Close transport

socketChannel.close();

В дополнение к приложению, явно закрывающему SSLEngine, SSLEngine мог бы быть закрыт коллегой (через получение сообщения о закрытии, в то время как это обрабатывает данные квитирования), или SSLEngine, встречающимся с ошибкой, обрабатывая приложение или данные квитирования, обозначенные, бросая SSLException. В таких случаях приложение должно вызвать SSLEngine.wrap(), чтобы получить сообщение о закрытии и отправить это коллеге, пока SSLEngine.isOutboundDone() не возвращает true, как показано в предыдущем примере, или SSLEngineResult.getStatus () ЗАКРЫТЫЕ возвраты. В дополнение к аккуратным завершениям работы могут также быть неаккуратные завершения работы, на которых разъединяется транспортный путь прежде, чем сообщениями о закрытии обмениваются. В предыдущих примерах приложение могло бы получить -1, пытаясь считать или записать в неблокирование SocketChannel. Когда Вы добираетесь до конца Ваших входных данных, следует вызвать engine.closeInbound (), который проверит с SSLEngine, что удаленная коллега закрылась чисто с точки зрения SSL/TLS, и затем приложение должно все еще попробовать к завершению работы чисто при использовании процедуры выше. Очевидно, в отличие от SSLSocket, приложение, используя SSLEngine должно иметь дело с большим количеством изменений состояния, состояний и программирования, используя SSLEngine. Пожалуйста, см. NIO-на-основе сервер HTTPS для получения дополнительной информации о записи a SSLEngineНа основе приложение.

SSLSession и ExtendedSSLSession ИнтерфейсыA javax.net.ssl.SSLSession представляет контекст защиты, согласованный между двумя коллегами SSLSocket или SSLEngine соединение. После того, как сеанс был расположен, он может быть совместно использован будущим SSLSocket или SSLEngine объекты соединялись между теми же самыми двумя коллегами.

В некоторых случаях параметры, согласованные во время квитирования, необходимы позже в квитировании, чтобы принять решения относительно доверия. Например, список алгоритмов действительной подписи мог бы ограничить типы сертификата, которые могут использоваться для аутентификации. В Java SE 7 выпусков, SSLSession может быть получен во время квитирования, вызывая getHandshakeSession() на SSLSocket или SSLEngine. Реализации TrustManager или KeyManager может использовать getHandshakeSession() получить информацию о параметрах сеанса, чтобы помочь им принять решения.

Полностью инициализированный SSLSession содержит комплект шифра, который будет использоваться для связи по защищенному сокету так же как неавторитетной подсказке относительно сетевого адреса удаленной коллеги, и информации управления, такой как время создания и последнего использования. Сеанс также содержит совместно используемый основной секрет, согласованный между коллегами, который используется, чтобы создать криптографические ключи для шифрования и гарантии целостности связи по SSLSocket или SSLEngine соединение. Значение этого основного секрета известно только базовой реализации защищенного сокета и не представляется через SSLSession API.

В Java SE 7 выпусков TLS 1.2 сеанса представляются ExtendedSSLSession, реализация SSLSession. ExtendedSSLSession добавляют методы, которые описывают алгоритмы подписи, которые поддерживаются локальной реализацией и коллегой.

Звонки в SSLSession.getPacketBufferSize() и SSLSession.getApplicationBufferSize() также используются, чтобы определить соответствующие буферные размеры, используемые SSLEngine.

Отметьте: протоколы SSL/TLS определяют, что реализации должны произвести пакеты, содержащие самое большее 16 Кбайт простого текста. Однако, некоторые реализации нарушают спецификацию и генерируют большие записи до 32 Кбайт. Если код SSLEngine.unwrap() обнаружит большие входящие пакеты, то буферные размеры, возвращенные SSLSession, будут обновлены динамически. Приложения должны всегда проверять BUFFER_OVERFLOW/BUFFER_UNDERFLOW состояния и увеличивать соответствующие буферы в случае необходимости. SunJSSE будет всегда отправлять стандартные совместимые записи на 16 Кбайт и позволять входящие записи на 32 Кбайта. (Также см. свойство System jsse.SSLEngine.acceptLargeFragments в Настройке для обходного решения.)

HttpsURLConnection Классjavax.net.ssl.HttpsURLConnection расширяется java.net.HttpsURLConnection class, и добавляет поддержку https-специфичных функций. См. java.net.URL, java.net.URLConnection, java.net.HttpURLConnection, и javax.net.ssl.HttpURLConnection классы для получения дополнительной информации о том, как https URL создаются и используются. После получения a HttpsURLConnection, можно сконфигурировать много http/https параметров прежде фактически инициировать сетевое соединение через метод URLConnection.connect. Особенно интересный:

SSLSocketFactoryВ некоторых ситуациях это является требуемым, чтобы определить SSLSocketFactory то, что HttpsURLConnection использование экземпляра. Например, можно хотеть туннелировать через тип прокси, который не поддерживается реализацией по умолчанию. Новое SSLSocketFactory мог возвратить сокеты, которые уже выполнили все необходимое туннелирование, таким образом разрешение HttpsURLConnection использовать дополнительные прокси.

HttpsURLConnection У class есть значение по умолчанию SSLSocketFactory который присваивается, когда class загружается. (В особенности это - фабрика, возвращенная методом SSLSocketFactory.getDefault.) Будущие экземпляры HttpsURLConnection наследует текущее значение по умолчанию SSLSocketFactory до нового значения по умолчанию SSLSocketFactory присваивается class через статический метод HttpsURLConnection.setDefaultSSLSocketFactory. Однажды экземпляр HttpsURLConnection был создан, наследованный SSLSocketFactory на этом экземпляре может быть overriden со звонком setSSLSocketFactory метод.

Отметьте что, изменяя статичное значение по умолчанию SSLSocketFactory не имеет никакого эффекта на существующие экземпляры HttpsURLConnections, звонок setSSLSocketFactory метод необходим, чтобы изменить существующий экземпляр.

Можно получить на экземпляр или на - class SSLSocketFactory делая звонок getSSLSocketFactory/getDefaultSSLSocketFactory методы, соответственно.

HostnameVerifierHostnameVerifier для проверки futher. Верификатор имени хоста может выполнить любые шаги, необходимы, чтобы сделать определение, такое как выполнение альтернативного сопоставления с образцом имени хоста или возможно раскрытие интерактивное диалоговое окно. Неудачная проверка верификатором имени хоста закроет соединение. (См. для получения дополнительной информации относительно проверки имени хоста.) setHostnameVerifier/setDefaultHostnameVerifier методы работают подобным образом к setSSLSocketFactory/setDefaultSSLSocketFactory методы, в этом есть HostnameVerifiers присвоенный на на экземпляр и на - class основание, и текущая стоимость может быть получен звонком getHostnameVerifier/getDefaultHostnameVerifier методы.

Классы и интерфейсы в этом разделе обеспечиваются, чтобы поддерживать создание и инициализацию SSLContext объекты, которые используются, чтобы создать SSLSocketFactory, SSLServerSocketFactory, и SSLEngine объекты. Классы поддержки и интерфейсы являются частью javax.net.ssl пакет.

Три из классов, описанных в этом разделе ( SSLContext, KeyManagerFactory, и TrustManagerFactory) классы механизма. Механизм class является API class для определенных алгоритмов (или протоколы, в случае SSLContext), для которого реализации могут быть обеспечены в одном или Более провайдере криптографических служб (провайдер) пакеты. Для получения дополнительной информации по провайдерам и классам механизма, см. "Принципы разработки" и разделы "Понятий" Справочника Архитектуры Криптографии Java.

SunJSSE провайдер, который прибывает стандарт с JSSE, обеспечивает SSLContext, KeyManagerFactory, и TrustManagerFactory реализации, так же как реализации для классов механизма в стандартной безопасности Java (java.security) API. Реализации, предоставленные SunJSSE :

| Класс механизма Реализованный |

Алгоритм или Протокол |

|---|---|

KeyStore |

PKCS12 |

KeyManagerFactory |

PKIX, SunX509 |

TrustManagerFactory |

PKIX (a.k.a. X509 или SunPKIX), SunX509 |

SSLContext |

SSLv3 (a.k.a. SSL), TLSv1 (a.k.a. TLS), TLSv1.1, TLSv1.2 |

SSLContext Классjavax.net.ssl.SSLContext механизм class для реализации протокола защищенного сокета. Экземпляр этого class действует как фабрика для фабрик сокета SSL и механизмов SSL. SSLContext содержит всю информацию состояния, поделившуюся через все объекты, создаваемые под тем контекстом. Например, состояние сеанса связывается с SSLContext когда это согласовывается через протокол квитирования сокетами, создаваемыми фабриками сокета, обеспеченными контекстом. Эти кэшируемые сеансы могут быть снова использованы и совместно использованы другими сокетами, создаваемыми под тем же самым контекстом.

Каждый экземпляр конфигурируется через init метод с ключами, цепочками сертификата, и доверял корневым сертификатам CA, что он должен выполнить аутентификацию. Эта конфигурация обеспечивается в форме ключевых и доверительных менеджеров. Эти менеджеры оказывают поддержку для аутентификации и аспектов согласования ключей комплектов шифра, поддерживаемых контекстом.

В настоящий момент только X.509-на-основе менеджеры поддерживаются.

SSLContext ОбъектSSLContext объекты создаются, используя getInstance методы фабрики SSLContext class. Эти статические методы каждый возврат экземпляр, который реализует, по крайней мере, требуемый протокол защищенного сокета. Возвращенный экземпляр может реализовать другие протоколы также. Например, getInstance("TLSv1") может возвратить экземпляр, который реализует "TLSv1", "TLSv1.1" и "TLSv1.2". getSupportedProtocols метод возвращает список поддерживаемых протоколов когда SSLSocket, SSLServerSocket или SSLEngine создается из этого контекста. Можно управлять, какие протоколы фактически включаются для соединения SSL при использовании метода setEnabledProtocols(String[] protocols). Отметьте: SSLContext объект автоматически создается, инициализируется, и статически присваивается SSLSocketFactory class, когда Вы вызываете SSLSocketFactory.getDefault. Поэтому, Вы не должны непосредственно создать и инициализировать SSLContext объект (если Вы не хотите переопределить поведение значения по умолчанию).

Создать SSLContext объект, вызывая a getInstance метод фабрики, следует определить имя протокола. Можно также определить, какой провайдер Вы хотите предоставить реализацию требуемого протокола:

public static SSLContext getInstance(String protocol);

public static SSLContext getInstance(String protocol,

String provider);

public static SSLContext getInstance(String protocol,

Provider provider);

Если только имя протокола будет определено, то система определит, есть ли реализация требуемого протокола, доступного в среде, и если есть больше чем один, если есть привилегированный.

Если и имя протокола и провайдер будут определены, то система определит, есть ли реализация требуемого протокола в провайдере, которого требуют, и выдайте исключение, если нет.

Протокол является строкой (такой как "SSL"), который описывает требуемый протокол защищенного сокета. Общий протокол называет для SSLContext объекты определяются в Приложении A.

Вот пример получения SSLContext:

SSLContext sc = SSLContext.getInstance("SSL");

Недавно создаваемый SSLContext должен быть инициализирован, вызывая init метод:

public void init(KeyManager[] km, TrustManager[] tm,

SecureRandom random);

Если KeyManager[] парамать является нулем, затем пустое KeyManager будет определен для этого контекста. Если TrustManager[] параметр является нулем, установленные поставщики систем обеспечения безопасности будут искаться реализацию самого высокого приоритета TrustManagerFactory, от которого соответствующее TrustManager будет получен. Аналогично, параметр SecureRandom может быть нулем, когда реализация по умолчанию будет использоваться.

Если внутренний контекст значения по умолчанию используется, (например, a SSLContext создается SSLSocketFactory.getDefault() или SSLServerSocketFactory.getDefault()), значение по умолчанию KeyManager и a TrustManager создаются. Значение по умолчанию SecureRandom реализация также выбирается.

TrustManager ИнтерфейсTrustManager должен определить, нужно ли представленным учетным данным аутентификации доверять. Если учетным данным не будут доверять, то соединение будет завершено. Чтобы аутентифицировать удаленные идентификационные данные коллеги защищенного сокета, Вы должны инициализировать SSLContext объект с один или больше TrustManagers. Вы должны передать тот TrustManager для каждого механизма аутентификации, который поддерживается. Если нуль передают в SSLContext инициализация, доверительный менеджер будет создаваться для Вас. Как правило, есть единственный доверительный менеджер, который поддерживает аутентификацию, основанную на сертификатах с открытым ключом X.509 (например. X509TrustManager). Некоторые реализации защищенного сокета могут также поддерживать аутентификацию, основанную на совместно используемых секретных ключах, Kerberos, или других механизмах. TrustManagers создаются любой a TrustManagerFactory, или обеспечивая конкретную реализацию интерфейса.

TrustManagerFactory Класс javax.net.ssl.TrustManagerFactory механизм class для основанной на провайдере службы, которая действует как фабрика для одного или более типов TrustManager объекты. Поскольку это основано на провайдере, дополнительные фабрики могут быть реализованы и сконфигурировали, которые предоставляют дополнительным или альтернативным доверительным менеджерам, которые предоставляют более сложные услуги или ту реализацию специфичные для установки политики аутентификации.

TrustManagerFactorySSLContext, за исключением передачи алгоритма называют строку вместо имени протокола к getInstance метод:

public static TrustManagerFactory

getInstance(String algorithm);

public static TrustManagerFactory

getInstance(String algorithm,

String provider);

public static TrustManagerFactory

getInstance(String algorithm,

Provider provider);

Демонстрационная строка имени алгоритма:

"PKIX"Демонстрационный вызов является следующим:

TrustManagerFactory tmf =

TrustManagerFactory.getInstance("PKIX", "SunJSSE");

Вышеупомянутый вызов создаст экземпляр SunJSSE PKIX провайдера доверяют фабрике менеджера. Эта фабрика может тогда использоваться, чтобы создать доверительных менеджеров, которые обеспечивают PKIX-на-основе проверку законности пути сертификации X.509.

Инициализируя a SSLContext, можно использовать доверительных менеджеров, создаваемых из доверительной фабрики менеджера, или можно записать Вашему собственному доверительному менеджеру, возможно используя CertPath API. (См. Руководство Программиста API Пути Сертификации Java для деталей.) Вы не должны использовать доверительную фабрику менеджера вообще, если Вы реализуете доверительного менеджера, использующего X509TrustManager интерфейс.

Недавно создаваемая фабрика должна быть инициализирована, вызывая один из init методы:

public void init(KeyStore ks); public void init(ManagerFactoryParameters spec);

Следует вызвать какой бы ни init метод является подходящим для TrustManagerFactory Вы используете. (Спросите поставщика провайдера.)

Для многих фабрик, таких как "SunX509" TrustManagerFactory от SunJSSE провайдер, KeyStore единственная информация, запрошенная, чтобы инициализировать TrustManagerFactory и таким образом первое init метод является соответствующим, чтобы вызвать. TrustManagerFactory запросит KeyStore для информации, на которой удаленным сертификатам нужно доверять во время проверок авторизации.

В некоторых случаях, параметры инициализации кроме a KeyStore может быть необходим провайдеру. Пользователи того определенного провайдера, как ожидают, передадут реализацию соответствующего ManagerFactoryParameters как определено провайдером. Провайдер может тогда призвать указанные методы ManagerFactoryParameters реализация, чтобы получить необходимую информацию.

Например, предположите TrustManagerFactory провайдер требует параметров инициализации B, R, и S из любого приложения, которое хочет использовать того провайдера. Как все провайдеры, которые требуют параметров инициализации кроме KeyStore, провайдер потребует, чтобы приложение обеспечило экземпляр class, который реализует деталь ManagerFactoryParameters подинтерфейс. В нашем примере предположите, что провайдер требует, чтобы вызывающее приложение реализовало и создало экземпляр MyTrustManagerFactoryParams и передайте это к второму init. Вот что MyTrustManagerFactoryParams может быть похожим:

public interface MyTrustManagerFactoryParams extends

ManagerFactoryParameters {

public boolean getBValue();

public float getRValue();

public String getSValue():

}

Некоторые trustmanagers способны к принятию доверительных решений, не имея необходимость явно инициализироваться с объектом KeyStore или любыми другими параметрами. Например, они могут получить доступ к доверительному материалу от локальной службы каталогов через LDAP, могут использовать удаленный онлайновый сервер проверки состояния сертификата, или могут получить доступ к материалу доверия значения по умолчанию от стандартного локального расположения.

Менеджер по доверию значения по умолчанию алгоритм является "PKIX". Значение по умолчанию может быть изменено, редактируя ssl.TrustManagerFactory.algorithm свойство в java.security файл.

PKIX полагают, что фабрика менеджера использует CertPath реализация PKIX от установленного поставщика систем обеспечения безопасности; "SUN" провайдер CertPath предоставляется Java Комплект разработчика 6 SE. Доверительная фабрика менеджера может быть инициализирована, используя нормальное init(KeyStore ks) метод, или передавая параметры CertPath к PKIX доверяет менеджеру, использующему недавно представленный class

javax.net.ssl.CertPathTrustManagerParameters.

Вот пример того, как заставить доверительного менеджера использовать определенное хранилище сертификата LDAP и включать проверке аннулирования.

import javax.net.ssl.*;

import java.security.cert.*;

import java.security.KeyStore;

...

// Create PKIX parameters

KeyStore anchors = KeyStore.getInstance("JKS");

anchors.load(new FileInputStream(anchorsFile));

CertPathParameters pkixParams = new PKIXBuilderParameters(anchors,

new X509CertSelector());

// Specify LDAP certificate store to use

LDAPCertStoreParameters lcsp = new LDAPCertStoreParameters("ldap.imc.org", 389);

pkixParams.addCertStore(CertStore.getInstance("LDAP", lcsp));

// Specify that revocation checking is to be enabled

pkixParams.setRevocationEnabled(true);

// Wrap them as trust manager parameters

ManagerFactoryParameters trustParams =

new CertPathTrustManagerParameters(pkixParams);

// Create TrustManagerFactory for PKIX-compliant trust managers

TrustManagerFactory factory = TrustManagerFactory.getInstance("PKIX");

// Pass parameters to factory to be passed to CertPath implementation

factory.init(trustParams);

// Use factory

SSLContext ctx = SSLContext.getInstance("TLS");

ctx.init(null, factory.getTrustManagers(), null);

Если init(KeyStore ks) метод используется, значение по умолчанию, PKIXParameters используются за исключением того, что проверка аннулирования отключается. Это может быть включено, устанавливая системное свойство com.sun.net.ssl.checkRevocation к true. Отметьте, что эта установка требует, чтобы реализация CertPath могла определить местоположение информации об аннулировании отдельно. Реализация PKIX в провайдере солнца может сделать это во многих случаях, но требует что системное свойство com.sun.security.enableCRLDP будьте установлены в true.

Больше информации о PKIX и API CertPath может быть найдено в Руководстве по Программированию API Пути Сертификата Java.

X509TrustManager Интерфейс javax.net.ssl.X509TrustManager интерфейс расширяет генерала TrustManager интерфейс. Этот интерфейс должен быть реализован доверительным менеджером при использовании X.509-на-основе аутентификации.

Чтобы поддерживать аутентификацию X.509 удаленных коллег сокета через JSSE, экземпляр этого интерфейса нужно передать к init метод SSLContext объект.

X509TrustManagerTrustManagerFactory (такие как предоставленное SunJSSE провайдер). Вы могли также реализовать свое собственное, которое делегирует сгенерированному фабрикой доверительному менеджеру. Например, Вы могли бы сделать это, чтобы фильтровать решения непреднамеренного траста и запросить конечного пользователя через графический интерфейс пользователя. Отметьте: Если нулевой параметр KeyStore передают к SunJSSE "PKIX" или "SunX509" TrustManagerFactory, фабрика использует следующие шаги, чтобы попытаться найти доверительный материал:

javax.net.ssl.trustStoreопределяется, тогда

TrustManagerFactory попытки счесть файл, используя имя файла, определенное тем системным свойством, и использованием, что файлом для KeyStore. Если javax.net.ssl.trustStorePassword системное свойство также определяется, его значение используется, чтобы проверить целостность данных в базе доверенных сертификатов прежде, чем открыть его. Если javax.net.ssl.trustStore определяется, но указанный файл не существует, затем значение по умолчанию TrustManager использование пустого keystore создается.

javax.net.ssl.trustStore системное свойство не было определено, затем если файл <java-home>/lib/security/jssecacertsсуществует, тот файл используется. (См. Каталог Установки <дом Java> для информации о какой

<java-home> обращается к.) Иначе,<java-home>/lib/security/cacertsсуществует, тот файл используется.

(Если ни один из этих файлов не существует, который может быть хорошо, потому что есть комплекты шифра SSL, которые являются анонимными, то есть, который не делает никакой аутентификации и таким образом не нуждается в базе доверенных сертификатов.)

Фабрика ищет файл, определенный через свойство безопасности javax.net.ssl.trustStore или для jssecacerts файл прежде, чем проверить на a cacerts файл так, чтобы можно было обеспечить JSSE-специфичный набор доверяемых корневых сертификатов, отдельных от, которые могли бы присутствовать в cacerts в целях подписывания кода.

X509TrustManagerX509TrustManager поведение не является подходящим для Вашей ситуации, можно создать свое собственное X509TrustManager любым созданием и регистрацией Вашего собственного TrustManagerFactory или реализовывая X509TrustManager взаимодействуйте через интерфейс непосредственно. Следующий MyX509TrustManager class улучшает значение по умолчанию SunJSSE X509

TrustManager поведение, обеспечивая альтернативную логику аутентификации, когда значение по умолчанию SunJSSE

X509 TrustManager сбои.

class MyX509TrustManager implements X509TrustManager {

/*

* The default PKIX X509TrustManager9. We'll delegate

* decisions to it, and fall back to the logic in this class if the

* default X509TrustManager doesn't trust it.

*/

X509TrustManager pkixTrustManager;

MyX509TrustManager() throws Exception {

// create a "default" JSSE X509TrustManager.

KeyStore ks = KeyStore.getInstance("JKS");

ks.load(new FileInputStream("trustedCerts"),

"passphrase".toCharArray());

TrustManagerFactory tmf =

TrustManagerFactory.getInstance("PKIX");

tmf.init(ks);

TrustManager tms [] = tmf.getTrustManagers();

/*

* Iterate over the returned trustmanagers, look

* for an instance of X509TrustManager. If found,

* use that as our "default" trust manager.

*/

for (int i = 0; i < tms.length; i++) {

if (tms[i] instanceof X509TrustManager) {

pkixTrustManager = (X509TrustManager) tms[i];

return;

}

}

/*

* Find some other way to initialize, or else we have to fail the

* constructor.

*/

throw new Exception("Couldn't initialize");

}

/*

* Delegate to the default trust manager.

*/

public void checkClientTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

pkixTrustManager.checkClientTrusted(chain, authType);

} catch (CertificateException excep) {

// do any special handling here, or rethrow exception.

}

}

/*

* Delegate to the default trust manager.

*/

public void checkServerTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

pkixTrustManager.checkServerTrusted(chain, authType);

} catch (CertificateException excep) {

/*

* Possibly pop up a dialog box asking whether to trust the

* cert chain.

*/

}

}

/*

* Merely pass this through.

*/

public X509Certificate[] getAcceptedIssuers() {

return pkixTrustManager.getAcceptedIssuers();

}

}

Как только Вы создали такого доверительного менеджера, присвойте это SSLContext через init метод. Будущее SocketFactories создаваемый из этого SSLContext будет использовать Ваше новое TrustManager принимая доверительные решения.

TrustManager[] myTMs = new TrustManager [] {

new MyX509TrustManager() };

SSLContext ctx = SSLContext.getInstance("TLS");

ctx.init(null, myTMs, null);

keyStore ДинамическиМожно улучшить MyX509TrustManager обработать динамические обновления keystore. Когда a checkClientTrusted или checkServerTrusted протестируйте сбои и не устанавливайте доверяемую цепочку сертификата, можно добавить необходимый доверенный сертификат keystore. Вы должны создать новое pkixTrustManager от TrustManagerFactory инициализированный с обновленным keystore. Когда Вы устанавливаете новое соединение (использующий ранее инициализированный SSLContext), недавно добавленный сертификат будет использоваться, принимая доверительные решения.

X509ExtendedTrustManager ClassВ Java SE 7 выпусков, X509ExtendedTrustManager class является абстрактной реализацией X509TrustManager интерфейс. Это добавляет методы для чувствительного к соединению доверительного управления. Кроме того, это включает проверке конечной точки в уровне TLS.

В TLS 1.2 и позже, и клиент и сервер в состоянии определить, какой хеш и алгоритмы подписи они примут. Чтобы аутентифицировать удаленную сторону, решения аутентификации должны быть основаны и на сертификатах X509 и на локальном принятом хеше и алгоритмах подписи. Локальный принятый хеш и алгоритмы подписи могут быть получены от ExtendedSSLSession.getLocalSupportedSignatureAlgorithms() метод.

ExtendedSSLSession объект может быть получен, вызывая SSLSocket.getHandshakeSession() метод или SSLEngine.getHandshakeSession() метод.

X509TrustManager интерфейс не чувствителен к соединению. Это не обеспечивает способа получить доступ SSLSocket или SSLEngine свойства сеанса.

Помимо TLS 1.2 поддержки, X509ExtendedTrustManager class также поддерживает ограничения алгоритма и проверку имени узла уровня SSL. Для провайдеров JSSE и доверительных реализаций менеджера, X509ExtendedTrustManager class настоятельно рекомендуется, а не наследство X509TrustManager интерфейс.

X509ExtendedTrustManagerМожно или создать X509ExtendedTrustManager sublcass самостоятельно (который обрисовывается в общих чертах в следующем разделе) или получают один из основанного на провайдере TrustManagerFactory (такие как предоставленное SunJSSE провайдер). В Java SE 7 выпусков, PKIX или SunX509 TrustManagerFactory возвраты X509ExtendedTrustManager экземпляр.

X509ExtendedTrustManagerЭтот раздел обрисовывает в общих чертах, как разделить на подклассы X509ExtendedTrustManager почти тем же самым способом как описано для X509TrustManager.

Следующий class использует "PKIX" TrustManagerFactory определять местоположение значения по умолчанию X509ExtendedTrustManager это будет использоваться, чтобы принять решения относительно доверия. Если значение по умолчанию доверяет сбоям менеджера по какой-либо причине, подкласс в состоянии добавить другое поведение. В примере эти расположения обозначаются комментариями в catch пункты.

import java.io.*;

import java.net.*;

import java.security.*;

import java.security.cert.*;

import javax.net.ssl.*;

public class MyX509ExtendedTrustManager extends X509ExtendedTrustManager {

/*

* The default PKIX X509ExtendedTrustManager. We'll delegate

* decisions to it, and fall back to the logic in this class if the

* default X509ExtendedTrustManager doesn't trust it.

*/

X509ExtendedTrustManager pkixTrustManager;

MyX509ExtendedTrustManager() throws Exception {

// create a "default" JSSE X509ExtendedTrustManager.

KeyStore ks = KeyStore.getInstance("JKS");

ks.load(new FileInputStream("trustedCerts"),

"passphrase".toCharArray());

TrustManagerFactory tmf =

TrustManagerFactory.getInstance("PKIX");

tmf.init(ks);

TrustManager tms [] = tmf.getTrustManagers();

/*

* Iterate over the returned trustmanagers, look

* for an instance of X509TrustManager. If found,